Несигуран комуникација: 9 начина да слушају свој телефон

Живот Од технологије / / December 19, 2019

Јет-Нас

СИМ картица Јет обезбеди сигуран и неограничен комуникациони широм света.

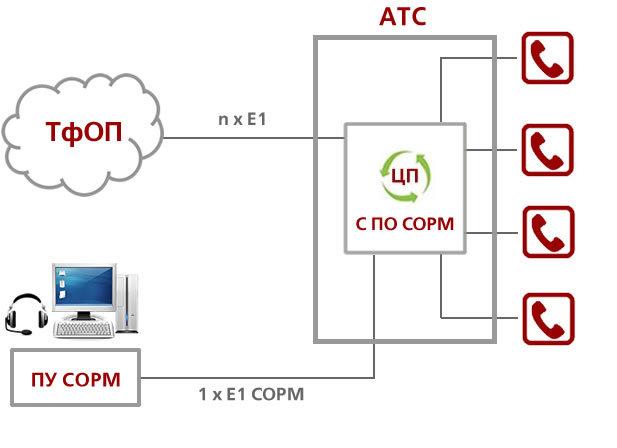

1. СОРМ - званична прислушкивање

Најочигледнији начин - на званичном прислушкивању од стране владе.

У многим земљама, телефонске компаније су обавезне да обезбеде приступ линијама пресретање телефонских канала надлежним органима. На пример, у Русији, у пракси, то се ради технички кроз СОРМ - хардвера система да обезбеди функције операција претраге.

Сваки оператер мора бити инсталиран на ваш ПБКС интегрисаним модулом СОРМ.

Ако оператер није постављен на ПБКС опрему за прислушкивање телефона свих корисника његове лиценце у Русији ће бити поништен. Слични програми раде у укупном прислушкивање Казахстану, Украјини, САД, Велика Британија (Пресретање Програм модернизације, темпора) И другим земљама.

Корупција јавних службеника и запослених у службама безбедности је добро позната. Ако они имају приступ систему у "Год моде", који за накнаду можете га добити. Као иу свим државним системима, у руској СОРМ - великом хаосу и типичне руске непажње. Већина техничара заправо има веома

ниским квалификацијамаТо вам омогућава да илегално повезивање на систем без знања себе посебне услуге.Телеком оператери немају контролу над када и ко претплатника слушају на СОРМ линијама. Оператер не проверава да ли је одређени корисник прислушкивање суд санкција.

"Потребно је одредјено кривични поступак на истрази организоване криминалне групе, која наводи 10 соба. Мораш да слушаш некога ко нема везе са овом истрагом. Управо си завршио овај број и рећи да имате правовремене информације о томе шта је број један од лидера криминалне групе ", - кажу људи у знању са сајта "Агентура.ру".

Тако, кроз СОРМ можете да слушате било кога на "легалан". Овде је заштићена веза.

2. Прислушкивање од стране оператера

генерално Целлулар оператери без икаквих проблема Преглед листе позива и покрета историје мобилни телефон који је регистрован на различитим базних станица у физичком локација. Да бисте добили снимање позива, као и тајне службе, оператер мора да се повеже на СОРМ систему.

на Руски нови закони Оператори су дужни да воде евиденцију свих чланова разговоре од шест месеци до три године (тачан термин је сада слажу). Закон ступа на снагу у 2018. године.

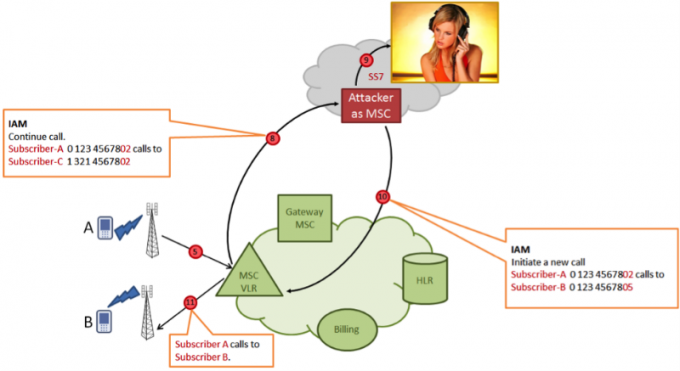

3. Повезивање са сигнализација мреже СС7

Знајући број жртава може слушати на телефон, повезан на мрежу преко мрежног оператера Рањивост СС7 Сигналинг протокол (Систем сигнализације № 7).

Стручњаци за безбедност описују ову технику на такав начин.

Нападач је пиггибацкс на сс7 сигнализација мреже у којој каналима шаље захтев изнад главе поруку Пошаљи рутирање информације За ПП (СРИ4СМ), указујући на број телефона параметар нападнути претплатнички А. У одговору на кућну мрежу нападача претплатника с А шаље неке техничке информације: ИМСИ (Међународни претплатника идентитет) и МСЦ прекидач адреса, која је тренутно служи претплатника.

Следеће, нападач са поруком Убаците претплатника података (ИСД) уводи базу ВЛР упдатед претплатник профил мења у њој адресу система наплате да се бави својим, псевдобиллинговои системи. Затим, када је напао странка даје одлазни позив, испоставило прекидач уместо актуелног система наплате у напад на систем, који омогућава директива прекидач за преусмеравање позива на треће лице, поново под контролом нападач. На овом трећем странка конференцијски позив ишао од три претплатника, од којих су два реална (Цаллер А и А назван Б), а трећи нападач неовлашћено уграђен и да и запис можете слушати разговор.

Вожња делује. Стручњаци кажу да је развој сс7 сигнализацију мреже да није направљен да заштити од таквих напада механизама. Подразумева се да овај систем и тако покривен и заштићен од спољашњих прикључака, али у пракси, нападач може да пронађе начин да се придруже сигнализације мрежу.

До СС7 мреже, можете да се повежете било где у свету, на пример, у сиромашној афричкој земљи - и добићеш приступ укључује све оператере у Русији, Сједињеним Америчким Државама, Европи и другим земљама. Овај метод вам омогућава да слушате на било који телефон на свету, чак и на другој страни света. Пресретање долазни СМС било који телефон и обавља основне, као и трансфер биланс преко УССД-захтев (за више детаља видети говор Пузанкова Сергеј и Дмитриј Курбатов на хакерске конференције ПХДаис ИВ).

4. Повезивање са каблом

Документи Едвард Сновден је постао познат да су обавештајне агенције нису само "званично" слушају телефонске комуникације преко прекидача, али повезан директно влаканаСнимање сав саобраћај потпуно. Ово вам омогућава да слушате страних оператера, који не дају слушање званично инсталирати опрему на својим централама.

Ово је вероватно прилично редак пракса за међународну шпијунажу. Пошто ПБКС у Русији и тако свуда вреди опрема за слушање, нема потребе да се повеже са влакнима. Можда такав метод треба применити само да пресретне и снимање саобраћај у локалним мрежама на локалне размене. На пример, за снимање интерфон у компанији, ако се спроводи у оквиру локалне централе или ВоИП.

5. Инсталација Спиваре Тројан

На нивоу домаћинства, најлакши начин да слуша разговор корисника на мобилном телефону на Скипе и другим програмима - само инсталирање тројанца на свом смартфону. Овај метод је доступан свима, не захтева овлашћења државних обавјештајних служби или одлуке суда.

Оверсеас агенције за провођење закона често купити специјалне тројанце који користе нико познати 0даи-рањивости у Андроид и иОС да инсталирате програме. Ови Тројанци су наручене агенције за спровођење закона развија компаније као што су Гамма Гроуп (Тројан финфишер).

Руски агенције за провођење закона да стави Тројанци много смисла, осим ако не желите да прилику активирати смартпхоне микрофон и рекорд, чак и ако је корисник говори на мобилном тел. У другим случајевима, уз прислушкивања савладава СОРМ. Због тога, руски специјалне службе не активно спроводе Тројанаца. Али, то је омиљена хакер алат за неформално употребу.

Жене шпијунирају своје мужеве, бизнисмени проучавање активности конкурената. У Русији, Тројански софтвер се обично користи за прислушкивање име приватних клијената.

Тројан је инсталиран на смартфон на различите начине: кроз лажне ажурирање софтвера путем е-маил са апликацијом лажним, кроз рањивости у Андроид или у популарном софтверу ИТунес тип.

Нове рањивости у програмима су буквално сваки дан, а онда полако близу. На пример, тројански инсталиран кроз финфишер рањивост у иТунесДа Аппле није затворен од 2008. до 2011-ог. Кроз ову рупу може да се инсталира на рачунару жртве било какав софтвер са именом Аппле.

Можда, на свој смартфон већ поставили тројанца. Изгледа да не да паметни телефон батерија скоро празна мало брже него нормално?

6. Ажурирање апликација

Уместо да инсталирате посебан спиваре Тројанског нападача могу паметнији: изаберите апликацију коју добровољно инсталирати на паметном телефону, а затим му пуно овлашћење да имају приступ телефонским позивима, снимање разговора и преноса података са удаљеним сервера.

На пример, то може бити популарна игра, која се дистрибуира преко "лефт" мобилних директоријума апликација. На први поглед, уобичајене игре, али са функцијом прислушкивања и снимања разговора. Врло згодно. Корисник са рукама омогућава програм да иде на мрежи, где се шаље датотеке да сними разговор.

Алтернативно, функционалност малициозни апликације могу се додати као надоградња.

7. Фалсификат базна станица

Фалсификати базна станица има јачи сигнал од стварног БС. Због тога, он пресреће претплатничког саобраћај и омогућава вам да манипулише података у телефону. Познато је да су лажне базне станице у широкој употреби од стране агенција за спровођење закона у иностранству.

У САД-у, популарни модели лажно БС зове Стинграи.

И не само агенције за провођење закона користе такве уређаје. На пример, бизнисмени у Кини често користе лажни БС за масовно спамовање на мобилним телефонима који се налазе у кругу од неколико стотина метара око. У принципу, кинеска производња "лажних сто" стави на потока, тако да локалне продавнице није проблем наћи сличан уређај, скупљени само на колена.

8. хацкинг фемтоцеллс

минијатурни лов-повер мобилне станице које пресретање саобраћаја са мобилних телефона који се налазе у домету - Недавно, фемтоцеллс се користе у неким компанијама. Такав ФемтоЦелл вам омогућава снимање телефонских позива све запослене у компанији, пре него што преусмеравање позива на базну станицу мобилне оператере.

Сходно томе, за прислушкивање телефона који желите да инсталирате Фемтоцелл или хацк оригинални Фемтоцелл оператера.

9. Мобиле комплекс за даљинско прислушкивање

У овом случају, радио антена инсталирана у близини претплатника (ради удаљеност до 500 метара). Дирецтионал антена, повезана са рачунаром, пресретнутих телефонских сигнала, а након употребе једноставно одузета.

За разлику од лажних фемтоцеллс или Тројан је хакер не треба да бринете о томе доћи до мјеста и поставити Фемтоцелл, а затим га уклоните (или уклоните Тројански, не трага хацкинг).

Могућности модерних рачунара је довољан да сними ГСМ сигнал на великом броју фреквенција, а затим разбити енкрипцију користећи дуге табеле (овде tehnologija опис Познато је из Стручњак у Карстен Зеро).

Ако сте добровољно носе универзални грешку аутоматски прикупља обиман досије о себи. Једино питање је, ко ће требати тај досије. Али, ако је потребно, може се лако добити.