Духови на мрежи. 10 најистакнутијих сајбер напада у историји

мисцеланеа / / August 04, 2021

Од хаковања налога звезда до напада на ирански нуклеарни програм.

10. ДаркХотел. Укаљана репутација луксузних хотела, 2007-2014

Злонамерни шпијунски софтвер, познат и као Тапаоук, дистрибуирали су нападачи"Дарк Хотел": мрежа сајбер шпијунаже у азијским хотелима / Касперски Даили кроз отворен Ви-Фи мреже у бројним премиум хотелима. Такве мреже су веома лоше заштићене, због чега су хакери лако успели да инсталирају свој софтвер на хотелске сервере.

На каналу Телеграм "Лифе хацкер»Само најбоље писање о технологији, односима, спорту, биоскопу и још много тога. Претплатити се!

У нашем Пинтерест само најбољи текстови о односима, спорту, биоскопу, здрављу и још много тога. Претплатити се!

На рачунарима повезаним на Ви-Фи, на први поглед је предложено инсталирање званичног ажурирања неког програма. На пример, Адобе Фласх или Гоогле Тоолбар. Овако се вирус обично маскирао.

Хакери су такође користили индивидуални приступ: једном се ДаркХотел претварао да је торрент датотека за преузимање јапанског еротског стрипа.

Након што је ступио на уређај, вирусни програм је понудио да приликом „ажурирања“ унесе личне податке, на пример, број картице, а такође је знао и да чита притиске тастера при куцању. Као резултат тога, нападачи су добили приступ корисничким именима и лозинкама, као и његовим рачунима.

Хакери су намерно поставили вирус у хотелском ланцу пре доласка високих гостију како би добили приступ својим уређајима. У исто време, нападачи су тачно знали где жртва живи и конфигурисали су програм тако да инфицира само уређај који им је потребан. Након операције, сви подаци са сервера су избрисани.

На мети ДаркХотела били су врхунски менаџери великих компанија, успешни предузетници, високи политичари и званичници. Већина провала је извршена'Дарк Хотел' хакује циљне пословне путнике: Извештај / НБЦ Невс у Јапану, Кини, Русији и Кореји. Добивши повјерљиве информације, хакери су, очигледно, уцјењивали своје жртве, пријетећи ширењем повјерљивих података. Украдене информације су такође коришћене за тражење нових циљева и организацију наредних напада.

Још увек није познато ко стоји иза ових сајбер криминала.

9. Мираи. Успон паметних уређаја 2016

Заједно са бумом разних уређајаповезани са Интернетом - рутери, паметне куће, онлајн касе, системи видео надзора или конзоле за игре - постоје и нове могућности за сајбер криминалце. Такви уређаји су обично лоше заштићени, па их лако може заразити ботнет. Уз његову помоћ, хакери стварајуШта је кибернетички напад? / Цисцо мреже компромитованих рачунара и других уређаја, који се затим контролишу без знања њихових власника.

Као резултат тога, уређаји заражени ботнетима могу ширити вирус и нападати циљеве које су дефинирали хакери. На пример, да затрпате сервер захтевима тако да више неће моћи да обрађује захтеве и комуникација са њим ће бити изгубљена. То се назива ДДоС напад.

Ботнет са звучним именом Мираи ("будућност" из јапанског) постао је посебно познат. Током година инфицирао је стотине хиљада мрежних рутера, надзорних камера, телевизијских пријемника и друге опреме чији се корисници нису потрудили да промене своје фабричке лозинке.

Вирус је ушао у уређаје једноставним одабиром кључа.

А у октобру 2016. цела ова армада је добилаК. Коцхеткова. Шта се догодило са Твиттер -ом, ПаиПал -ом, Амазоном и другим америчким услугама / Касперски Даили сигнал за попуњавање позива провајдера имена домена Дин. Ово је оборило ПаиПал, Твиттер, Нетфлик, Спотифи, ПлаиСтатион мрежне услуге, СоундЦлоуд, Тхе Нев Иорк Тимес, ЦНН и око 80 других компанија корисника Дина.

Хакерске групе Нев Ворлд Хацкерс и РедЦулт преузеле су одговорност за напад. Нису изнели никакве захтеве, али је укупна штета од застоја онлајн услуга износила око 110 милиона долара.

Било је могуће борити се против Мираија прерасподелом промета и поновним покретањем појединачних компоненти система Дин. Међутим, оно што се догодило поставља питања о безбедности паметних уређаја, који могу представљати скоро половину капацитета свих ботнета.

8. Скандалозно цурење личних података познатих личности са иЦлоуда и Твиттера, 2014. и 2020. године

Шљиве су изазвале прави одјек.

иЦлоуд

Сајбер криминалци могу доћи до личних података корисника слањем лажних података поруке. На пример, СМС се маскира као упозорење службе безбедности. Кориснику је речено да наводно покушавају да уђу на његов профил. Лажна техничка подршка нуди да прати везу која заправо води до локације нападача и испуни упитник са корисничким именом и лозинком ради заштите личних података. Преузевши податке о лаковерној особи, преваранти добијају приступ налогу.

У 2014. на овај начин хакери су успелиЦ. Артхур. Хакирање голих познатих личности: стручњаци за безбедност фокусирају се на иЦлоуд бацкуп теорију / Тхе Гуардиан хаковати иЦлоуд бројних познатих личности и учинити њихове личне податке слободно доступним. Одвод није био толико опсежан колико гласан. На пример, личне фотографије познатих личности доспеле су на Интернет, укључујући и врло зачињене слике. Укупно је украдено око 500 слика. Штавише, могуће је да нису сви објављени.

Ким Кардасхиан, Аврил Лавигне, Кате Уптон, Амбер Хеард, Јеннифер Лавренце, Кирстен Дунст, Риханна, Сцарлетт Јоханссон, Винона Ридер и други су патиле од хаковања.

У року од четири године након хаковање пет је пронађено и ухапшеноБивши наставник у Хановеру осуђен у хаковању голих фотографија 'Целебгате' / ВТВР хакери из САД умешани у то. Четворица су добила између осам и 34 месеца затвора, а један је успео да побегне уз казну од 5.700 долара.

Твиттер

У јулу 2020. године доспели су под дистрибуцијуТвиттер Хацк / Твиттер Суппорт Тхреад познати корисници Твитера. Један од провалника убеђен запослени на друштвеној мрежи који ради у ИТ одељењу. Тако су хакери добили приступ потребним налозима. А онда су тамо поставили постове са позивом да подрже Битцоин и пошаљу новац на наведени крипто новчаник. Одатле су се средства наводно требала вратити у двоструком износу.

Жртве су поново постале разне познате личности: Билл Гатес, Елон Муск, Јефф Безос, Барацк Обама и друге америчке познате личности.

Такође, неке корпорације рачуни - на пример, Аппле и Убер. Укупно је погођено око 50 профила.

Друштвене мреже морале су привремено блокирати хаковане налоге и избрисати лажне постове. Међутим, нападачи су успели да подигну добар џекпот на овој превари. За само неколико сати, око 300 корисника послало је више одЕ. Бирнбаум, И. Лаповски, Т. Кразит. Хакери су преузели Твиттер након „координираног напада друштвеног инжењеринга“ на запослене / протокол 110 хиљада долара.

Испоставило се да су провалнициИзјава помоћника специјалног агента ФБИ -а у Сан Франциску Сањаи Вирмани о хапшењу на сајту Твиттер Цибер Аттацк / ФБИ Сан Францисцо три момка и једна девојка између 17 и 22 године из САД и Велике Британије. Најмлађи од њих, Грејем Кларк, успео је да се преруши у запосленог на Твитеру. Сада младе људе чека суђење.

7. ГхостНет. Кина против Гооглеа, Хуман Ригхтс Дефендерс анд Далаи Лама, 2007-2009

Сајбер нападе и сајбер шпијунажу не спроводе само хакерске групе, већ и читаве државе. Тако је Гоогле осетио сву моћ хакера у кинеској служби.

2009. компанија је открила да је две године дистрибуирала шпијунски софтвер користећи свој сервер у Кини. Инфилтрирала сеЈ. Обележити. Велики шпијунски систем пљачка рачунаре у 103 земље / Тхе Нев Иорк Тимес најмање 1.295 рачунара у државним и приватним компанијама у 103 земље.

Ресурси су погођени, од министарстава вањских послова и НАТО -а до склоништа Далај Ламе. Такође, ГхостНет је оштетио више од 200 америчких компанија.

Уз помоћ вируса, Кина је надгледала владе јужне и југоисточне Азије, као и кинеске дисиденте и активисте за људска права. Програм би, на пример, могао да активира камере и микрофоне рачунара како би прислушкивао оно што се говори у близини. Такође, уз његову помоћ, кинески хакери су украли изворни код сервера појединих компанија. Највероватније је био потребан за стварање сопствених сличних ресурса.

Откриће ГхостНета одиграло је велику улогу у чињеници да је Гоогле затворио своје пословање у Кини, не задржавајући се у Средњем Краљевству пет година.

6. Стукнет. Израел и Сједињене Државе против Ирана, 2009-2010

Обично кибернетички напади захтевају да жртва буде повезана на Интернет. Међутим, како би ширили злонамерни софтвер чак и међу оним рачунарима који немају приступ интернету, нападачи могу заразити УСБ флеш дискове.

Ову технику су врло ефикасно користиле специјалне службе Сједињених Држава и Израела, које су желеле да успоре ирански програм за стварање нуклеарно оружје. Међутим, објекти нуклеарне индустрије у земљи били су изоловани од Светске мреже, што је захтевало оригинални приступ.

Припреме за операцију биле су без преседана. Хакери су развили софистицирани комплексни вирус назван Стукнет који је деловао са одређеном сврхом. Напао је само софтвер за индустријску опрему компаније Сиеменс. Након тога, вирус је тестиранВ. Ј. Броад, Ј. Маркофф, Д. Е. Сангер. Израелски тест на црва назван пресудним у нуклеарном застоју Ирана / Тхе Нев Иорк Тимес на сличној техници у затвореном израелском граду Димони.

Првих пет жртава (иранске компаније које раде у нуклеарној индустрији) биле суСтукнет: старт / Касперски Даили пажљиво одабран. Преко својих сервера, Американци су успели да дистрибуирају Стукнет, који су несумњиви нуклеарни научници сами унели на тајну опрему путем флеш дискова.

Продор је довео до чињенице да су центрифуге, уз помоћ којих су ирански нуклеарни научници обогатили уранијум, почеле да се окрећу пребрзо и да отказују. У исто време, злонамерни програм је могао да симулира нормална очитавања рада како стручњаци не би приметили кварове. Тако је око хиљаду инсталација искључено - петина таквих уређаја у земљи, а развој иранског нуклеарног програма успорен је и одбачен на неколико година. Стога се прича са Стукнетом сматра највећом и најуспешнијом сајбер саботажом.

Вирус не само да је испунио задатак за који је створен, већ се проширио и међу стотинама хиљада рачунара, иако им није нанио много штете. Право порекло Стукнета утврђено је две године касније након што је прегледано 2.000 заражених датотека.

5. БлуеЛеакс. Највећа крађа података америчких безбедносних агенција, 2020

И саме америчке обавештајне агенције биле су рањиве на хакерске сајбер нападе. Штавише, криминалци су показали да могу да користе и лукаве шеме. На пример, нападачи нису ушли у државне системе, већ су хаковали компанију за веб развој Нетсентиал, који је савезним и локалним агенцијама пружио техничке могућности дељења информације.

Као резултат тога, хакери из групе Анонимоус успели суА. Греенберг. Хацк Бриеф: Анонимоус је украо и процурео велики број полицијских докумената / ВИРЕД украсти преко милион датотека америчких агенција за спровођење закона и обавештајних агенција: само 269 гигабајта информација. Нападачи су ове податке објавили на веб страници ДДоСецретс. Видео и аудио исјечци, е -поруке, дописи, финансијски извјештаји, као и планови и обавјештајни документи били су доступни јавности.

Иако није било тајних података или података о кршењу закона од стране самих службеника за спровођење закона, велики део информација био је прилично скандалозан. На пример, постало је познато да специјалне службе прате активисте Црни животи су важни. Ентузијасти су почели да анализирају спојене датотеке, а затим их објављују под ознаком #блуелеакс.

Упркос прелиминарним проверама које је обавио ДДоСецретс, међу процурелим датотекама пронађени су и поверљиви подаци. На пример, информације о осумњиченима, жртвама злочина и бројеви банковних рачуна.

На захтев Сједињених Држава, сервер ДДоСецретс са подацима БлуеЛеакс -а у Немачкој је блокиран. Кривични поступак је покренут против Анонимуса, али још нема конкретних осумњичених или оптужених.

4. Напад на сервере Демократске партије Сједињених Држава, 2016

Због сукоба Хиллари Цлинтон и Доналда Трумпа, амерички предсједнички избори 2016. били су скандалозни од самог почетка. Они су кулминирали кибернетичким нападом на ресурсе Демократске странке, једне од две главне политичке снаге у земљи.

Хакери су успели да инсталирају програм на сервере демократа са којим су могли да управљају информацијама и шпијунирају кориснике. После отмице нападачи су иза себе сакрили све трагове.

Примљене информације, а то је 30 хиљада имејлова, хакери су предали ВикиЛеаксуЕ -пошта Хиллари Цлинтон / ВикиЛеакс. Седам и по хиљада писама Хиллари Цлинтон постало је кључно у цурењу. Пронашли су не само личне податке чланова странке и податке о спонзорима, већ и тајне документе. Испоставило се да је Цлинтон, председнички кандидат и виши политичар са искуством, слала и примала поверљиве информације путем личног поштанског сандучета.

Као резултат тога, Цлинтон је дискредитована и изгубила је изборе од Трумпа.

Још се не зна поуздано ко стоји иза напада, али амерички политичари упорно оптужују руске хакере из група Цоси Беар и Фанци Беар за ово. Они су, према америчком естаблишменту, раније учествовали у хаковању ресурса страних политичара.

3. Хакирање НАСА-е и америчког Министарства одбране од стране 15-годишњег тинејџера, 1999

Јонатхан Јамес, тинејџер из Мајамија, имао је страст према свемиру и познавао је Уник оперативни систем и програмски језик Ц као свој џеп. За забаву, дечак је потражио рањивости у ресурсима америчког Министарства одбране и пронашаоК. Поулсен. Бивши тинејџерски самоубилачки хакер повезан са ТЈКС сондом / ВИРЕД њих.

Тинејџер је успео да инсталира шпијунски софтвер на сервер једног од одељења да пресретне службену преписку. Ово је омогућило слободан приступ лозинкама и личним подацима запослених у различитим одељењима.

Јонатхан је такође успео да украде код који користи НАСА за одржавање система за одржавање живота ИСС. Због тога је рад на пројекту одложен за три недеље. Цена украденог софтвера процењена је на 1,7 милиона долара.

Дечак је 2000. године ухваћен и осуђен на шест месеци кућног притвора. Девет година касније, Јонатхан Јамес је осумњичен за учешће у хакерском нападу на ТЈКС, ДСВ и ОффицеМак. Након испитивања, убио се, рекавши у самоубилачкој белешци да је невин, али да не верује у правду.

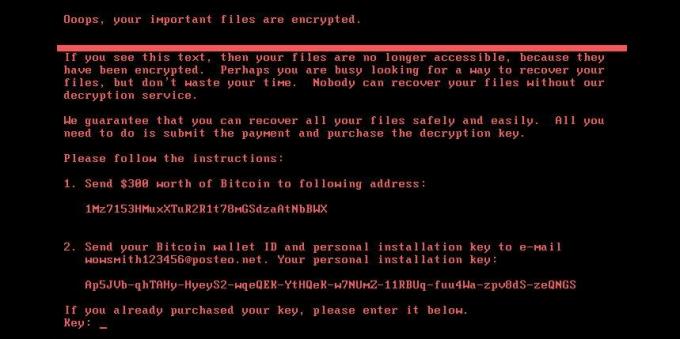

2. ВаннаЦри. Епидемија шифрирања података 2017

Једна од најнеугоднијих врста злонамерног софтвера је шифровање података. Они инфицирају ваш рачунар и кодирају датотеке на њему, мењајући њихов тип и чинећи их нечитљивим. Након тога, такви вируси приказују банер на радној површини са захтевом за плаћање спасење за откључавање уређаја, обично у криптовалути.

2017. Интернет је захватила права епидемија вцри-датотека. Одавде долази назив рансомваре -а - ВаннаЦри. Да би се заразио, вирус је користио Виндовс рањивост на уређајима са оперативним системом који још није ажуриран. Тада су сами заражени уређаји постали легло вируса и проширили га на Вебу.

Први пут откривен у Шпанији, ВаннаЦри се инфицирао за четири данаА. Херн. ВаннаЦри, Петиа, НотПетиа: како је рансомваре у великој мери погодио 2017. / Тхе Гуардиан 200 хиљада рачунара у 150 земаља. Програм је такође напао банкомате, аутомате за продају карата, пића и хране или огласне табле које раде на Виндовс -у и повезане су на Интернет. Вирус је такође оштетио опрему у неким болницама и фабрикама.

Верује се да су творци ВаннаЦри -а првобитно намеравали да заразе све Виндовс уређаје на свету, али нису успели да доврше писање кода, случајно објавивши вирус на Интернету.

Након инфекције, творци злонамерног програма тражили су од власника уређаја 300 долара, а касније, када се апетит одиграо, по 600 долара. Корисници су били застрашени и „постављањем на шалтеру“: наводно би се за три дана износ повећао, а за седам дана датотеке би било немогуће дешифровати. Заправо, у сваком случају, немогуће је било вратити податке у првобитно стање.

Поражени истраживач ВаннаЦрија Маркус Хутцхинс. Приметио је да је пре инфекције програм слао захтев на непостојећи домен. Након регистрације, ширење вируса је престало. Очигледно, на овај начин су творци намеравали да зауставе рансомваре ако измакне контроли.

Показало се да је напад један од највећих у историји. Према неким извештајима, она је изазвалаРансомваре ВаннаЦри: Све што треба да знате / Касперски Штета од 4 милијарде долара. Стварање ВаннаЦри -а повезано је са хакерском групом Лазарус Гроуп. Али ниједан конкретни кривац није идентификован.

1. НотПетиа / ЕкПетр. Највећа штета од акција хакера, 2016-2017

Рођак ВаннаЦри -а је још један рансомваре познат под сумњиво руским именима: Петиа, Петиа. О, Петиа. Д, Тројан. Откупнина. Петиа, ПетрВрап, НотПетиа, ЕкПетр. Такође се проширио Вебом и шифровао податке корисника Виндовса, а плаћање откупнине од 300 долара у криптовалути није сачувало датотеке на било који начин.

Петиа је, за разлику од ВаннаЦри -а, био посебно циљан на предузећа, па су се последице напада показале много веће, иако је било мање заражених уређаја. Нападачи су успели да преузму контролу над сервером финансијског софтвера МеДоц. Одатле су почели да шире вирус под маском ажурирања. Чини се да је масовна инфекција потекла из Украјине, којој је малвер нанео највећу штету.

Као резултат тога, велики број компанија широм света био је погођен вирусом. На пример, у Аустралији је билоСајбер напад Петиа: Фабрика Цадбури погођена јер се рансомваре шири на аустралијска предузећа / Тхе Гуардиан производња чоколаде, у Украјини изашлаАЛИ. Линник. Шта сте урадили, Петиа / Газета.ру касе су биле ван функције, а у РусијиТуроператор "Анек" обуставио је продају због сајбер напада / Фонтанка.ру рад туроператора. Неке велике компаније, попут Росњефта, Маерска и Монделеза, такође су претрпеле губитке. Напад је могао имати опасније последице. Дакле, ЕкПетр је погодиоЗбог сајбер напада, надзор нуклеарне електране у Чернобилу пребачен је у ручни режим / РИА Новости чак и на инфраструктури за праћење ситуације у Чернобиљу.

Укупна штета од хаковања износила јеШта можемо научити из "најразорнијег" сајбер напада у историји? / ЦБЦ Невс више од 10 милијарди долара. Више од било ког другог сајбер напада. Америчке власти су оптужилеШест руских службеника ГРУ -а оптужено у вези са применом деструктивног злонамерног софтвера и других ометајућих акција у сајбер простору широм света / Министарство правде Сједињених Држава у стварању "Петит" групе Сандворм, која је позната и као Телеботс, Воодоо Беар, Ирон Викинг и БлацкЕнерги. Према америчким адвокатима, чине га руски обавештајци.

Прочитајте такође👨💻🔓🤑

- Црно рударство: како зарадити новац преко рачунара других људи

- 14 невероватно кул филмова о програмерима и хакерима

- Како безбедносни стручњаци штите личне податке

- Превара на мрежи: како вас могу преварити на друштвеним медијима

Научници говоре о десетинама симптома ЦОВИД-19 који могу трајати више од 6 месеци

Научници су именовали карактеристичне симптоме делта соја коронавируса. Они се разликују од уобичајених ЦОВИД-19